整理 | 华卫

最近,有网络安全专家发现了三个恶意的 npm(Node.js 包管理器)软件包,这些包专门针对一款备受欢迎的 AI 驱动源代码编辑器 Cursor,尤其是苹果 macOS 用户。到目前为止,这些软件包的下载量已经超过了 3200 次。

来自软件供应链安全公司的研究人员 Kirill Boychenko 指出:“这些软件包伪装成提供‘最便宜的 Cursor API’的开发者工具,实际上是在窃取用户的凭证,并从黑客控制的服务器获取有效的加密负载,进而替换 Cursor 的 main.js 文件,并禁用自动更新以确保其恶意行为可以持续。”

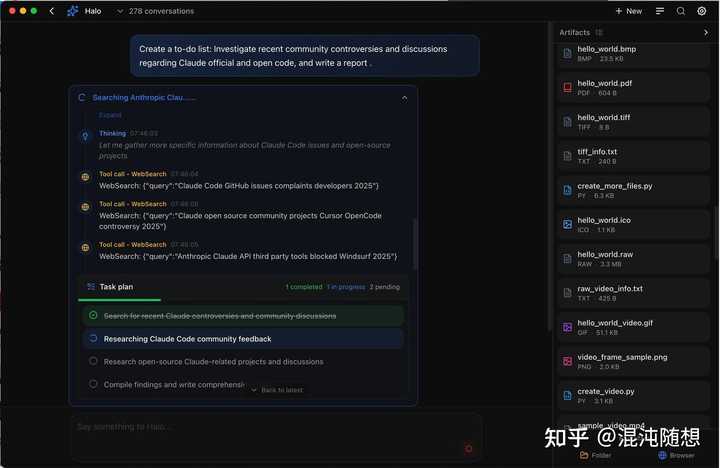

Cursor 用户被“劫持”的过程

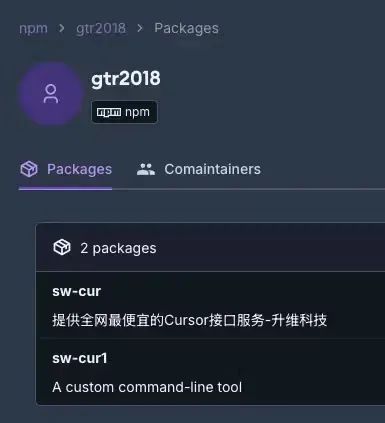

这三个有问题的软件包分别是:sw-cur(下载 2771 次)、sw-cur1(307 次)和 aiide-cur(163 次)。目前,这些软件包依然可以从 npm 注册表中下载。

其中,“aiide-cur”是今年 2 月 14 日首次发布的,上传者是一个名为“aiide”的用户,他的 npm 库被描述成“用于配置 macOS 版本的光标编辑器的命令行工具”。而另外两个软件包则是由一个化名为“gtr2018”的恶意行为者提前一天发布的。

安装后,这些软件包的目的是获取用户的 Cursor 凭证,并从远程服务器(如“t.sw2031[.]com”或“api.aiide[.]xyz”)提取有效载荷,随后用恶意代码替换 Cursor 的合法代码。

经过对这三个软件包的代码片段进行分析,Socket 发现它们共享一个核心后门逻辑:只有硬编码的域名不同(对于 sw-cur1 和 aiide-cur 来说),而凭证窃取、加密载荷检索、解密过程及文件补丁的步骤则是相同的。

根据 Socket 报告,安装这些库后,它们会试图窃取用户的 Cursor 凭证,并从特定的远程服务器(“t.sw2031[.]com”或“api.aiide[.]xyz”)获取下一阶段的有效载荷,用恶意逻辑替换 Cursor 的合法代码。此外,sw-cur 还会禁用 Cursor 的自动更新机制,并结束所有 Cursor 进程。接着,这些 npm 软件包会重启应用程序,使得被篡改的代码生效,从而让黑客在该平台上执行任意代码。

恶意软件包的执行流程图

这次攻击专门针对在 macOS 系统上安装的 Cursor,通过修改 /Applications/Cursor.app/… 路径下的内部文件,如 main.js,利用编辑器的可信环境来执行黑客控制的代码,并保持其持续运行。

Socket 表示:“这三个软件包的设计显示,这些攻击者故意利用开发者的工作流以及 IDE 的信任边界,来获得长期的访问和控制权限。这实际上是在攻击开发者对代码编写工具的信任。”他们建议,所有可能受影响的用户应从可靠的来源重新安装 Cursor,更换所有受影响的凭证,并对源代码和构建工件进行审核,以寻找任何未授权的更改。

“最便宜 API”为诱饵,或招来更大损失

Boychenko 表示:“这种攻击活动凸显了日益严重的供应链威胁,恶意行为者越来越多地通过恶意补丁来攻击受信任的本地软件。”而攻击者能够成功实施这种攻击的原因在于,他们试图利用开发者对 AI 的兴趣以及部分人群想要降低 Cursor AI 使用费用的心理,寻找更便宜的 AI 模型访问方式。

作为一款以 AI 为核心的 IDE,Cursor 为用户提供了对像 Claude、Gemini 和 GPT-4 等大型语言模型的分级访问权限,而高级模型的调用则是按次收费(如 OpenAI 的最新推理模型 o3 每次调用 0.3 美元)。虽然用户可以使用自己的 API 密钥,但有些人可能会寻求更便宜或非官方的集成方式来节省成本。

据Boychenko分析,一些恶意行为者可能会以“最便宜的Cursor API”这样的口号吸引特定用户群体,他们用低价的承诺来诱惑大家下载,同时暗中植入后门程序。

如果你是个人用户,感染了这样的IDE,后果可不轻,凭据可能会被盗,代码也有泄露的风险,甚至可能会传播其他恶意软件。一旦这些坏人掌握了Cursor的凭据,他们就能进入付费服务,更关键的是,能够查看你在IDE里打开的所有代码库。因为注入的代码是以用户的权限运行的,所以它能够在不被察觉的情况下,执行更多恶意操作或窃取敏感信息。

在企业或者开源项目中,这种风险更是成倍增加。开发者电脑上的恶意IDE可能会泄露公司的专有源代码,甚至在构建过程中引入恶意依赖,或者成为CI/CD管道中横向移动的跳板。更糟糕的是,恶意补丁还会关闭Cursor的自动更新功能,让它可以长时间潜伏。

不少网友也对此表示,这其实反映了我们大家都面临的供应链风险。现在的目标是那些愿意下载“便宜API”的人,但从理论上讲,谁都无法阻止坏人将恶意代码打包进vi/vim/gvim等软件里。

恶意软件包正在泛滥

Socket的研究显示,恶意行为者正在利用流氓npm软件包,对开发者系统上已安装的其他合法库或软件进行恶意修改。这种情况亟需引起重视,因为恶意软件可以在删除恶意库后继续存在,给开发者带来额外的麻烦,迫使他们重新彻底安装被篡改的软件。

Socket进一步指出,基于补丁的入侵是针对开源软件供应链的新一波恶意攻击手段:攻击者并没有直接在软件包管理器中混入恶意软件,而是发布一个看似无害的npm包,重写受害者计算机上已经信任的代码。通过在合法的父进程(比如IDE或共享库)中进行作业,恶意逻辑能够继承应用程序的信任,即使有问题的软件包被删除后仍能存活,并自动获取应用程序的权限,包括API令牌、签名密钥和对外网络的访问权限。

为了应对这类新型供应链威胁,防御者需要标记那些运行安装后脚本、修改node_modules之外文件,或发起意外网络请求的软件包,并将这些标记与严格的版本控制、实时依赖扫描,以及对关键依赖项的文件完整性监控相结合。

在披露Cursor相关情况的同时,Socket还发现了两个恶意npm包:“pumptoolforvolumeandcomment”和“debugdogs”。这两个包会发送经过混淆的有效载荷,窃取加密货币密钥、钱包文件以及与BullX加密货币平台相关的交易数据,目标则是macOS系统。这些数据会被发送到一个Telegram机器人上。

这两个软件包是在2024年9月由一个叫“olumideyo”的用户发布的,目前“pumptoolforvolumeandcomment”已经被下载了625次,而“debugdogs”则被下载了119次。

安全研究员Kush Pandya表示,“debugdogs”只是调用了“pumptoolforvolumeandcomment”,这让它成为了一种便捷的二次感染有效载荷。这种“包装器”模式增强了主要攻击手段,使恶意代码能够以多个名称轻松传播,而不需要更改核心恶意代码。“这种高度针对性的攻击能在几秒钟内清空钱包,暴露敏感凭证和交易数据。”

参考链接:

https://socket.dev/blog/malicious-npm-packages-hijack-cursor-editor-on-macos

https://thehackernews.com/2025/05/malicious-npm-packages-infect-3200.html

今日好文推荐

Agentic AI要终结数据库和SaaS?大厂领头人互相撕扯,焦虑的CEO们对不同技术路线下了赌注。

马斯克KO奥特曼!一群前员工倒戈,各路组织助攻,OpenAI认怂:世界变了,我们不改了!

让PostgreSQL更契合Agent、氛围编程!成立四年、微软投资,这家开源数据库公司终于以10亿美元卖身Databricks。

二十年老牌IDE遭遇AI挑战!JetBrains被差评逼疯,批量删除评论,用户怒打更多1星抗议。