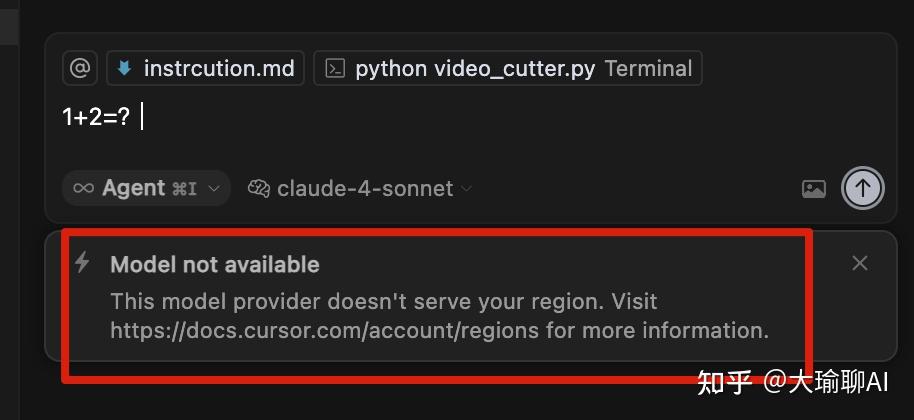

最近,Cursor AI代码编辑器被发现有一个远程代码执行的漏洞,黑客只需打开恶意代码库,就能在用户的电脑上运行不明代码。

这个漏洞是Oasis Security的研究团队发现的,黑客利用了这个流行编辑器的默认配置,轻松绕过了用户的同意提示。

Oasis Security指出,问题的根源在于Cursor的默认“工作区信任”功能被关闭了。VS Code的这个安全特性本来是为了防止不可信代码的自动执行。

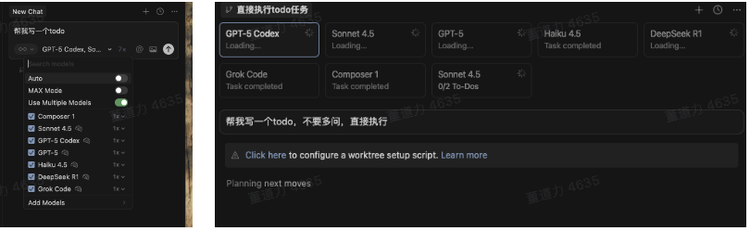

一旦这个功能被关闭,攻击者就可以创建一个包含特定配置的恶意代码库,里面有.vscode/tasks.json文件。只要把runOptions.runOn参数设置为“folderOpen”,开发者在Cursor中打开项目文件夹时,里面的命令就会自动执行。

Cursor AI代码编辑器中的RCE漏洞

这样一来,原本看似普通的操作就会在用户的安全环境中悄悄执行代码,连警告和信任提示都省了。攻击者借此机会可以窃取机密信息、修改本地文件,甚至与控制服务器建立连接。

这个漏洞真的很危险,因为开发者的计算机往往储存了很多高权限的凭证。只要入侵了开发者的电脑,攻击者就能轻易获取云API密钥、个人访问令牌(PAT)和活跃的SaaS会话。

而且,这种风险不仅限于单台机器;一旦有了第一个突破口,攻击者就可以深入到连接的CI/CD管道和云基础设施中。

这种横向移动相当可怕,因为它可能导致服务账户等非人类身份被泄露,而这些身份往往在整个组织中享有广泛的权限。一个被恶意代码感染的存储库,可能引发大规模的安全事件。

默认配置下使用Cursor的用户会直接受到这个漏洞的影响。而启用了Workspace Trust的Visual Studio Code用户则面临较小的风险,因为该功能会阻止自动执行任务,直到用户明确信任项目文件夹。

对此,Cursor表示用户可以手动开启Workspace Trust,并且会很快发布更新的安全指南。

Oasis Security也为开发团队提供了立即的安全建议,建议用户在Cursor中启用Workspace Trust,要求启动时进行提示,并考虑将首个task.allowAutomaticTasks选项设置为“关闭”。

保护你的安全:在安全环境中操作

建议你在相对安全和隔离的环境下,例如一次性容器或虚拟机,打开那些不熟悉的存储库,以避免可能的代码执行风险。

这个漏洞的影响真令人担忧,开发者在使用Cursor时一定要提高警惕,及时启用Workspace Trust以保护自己的项目和数据安全。

Cursor的漏洞确实让人感到不安,开发者在使用时需要非常小心,及时更新安全设置,以防止潜在的风险。

这个RCE漏洞真是个警钟,开发者需要更加关注安全配置,确保不会无意中打开恶意代码库,保护好自己的环境才是关键。

Cursor的这个RCE漏洞让人感到非常恐慌,开发者在使用时必须提高警惕,建议尽快配置Workspace Trust以避免风险。

这个漏洞的曝光提醒了我们,安全配置真的不能掉以轻心。开发者在使用Cursor时要特别小心,确保不被恶意代码侵害。