核心文件加密与权限管理

WordPress网站被攻击最常见的原因就是核心文件权限过高。 立即修改wp-config.php文件权限为400,禁止其他用户读写。通过FTP工具找到文件后右键属性修改:

php_flag engine off | 文件类型 | 权限 | 安全作用 |

|---|---|---|

| 配置文件 | 400 | 防止数据库信息泄露 |

| 主题文件 | 644 | 阻断恶意代码注入 |

双重验证与登录防护

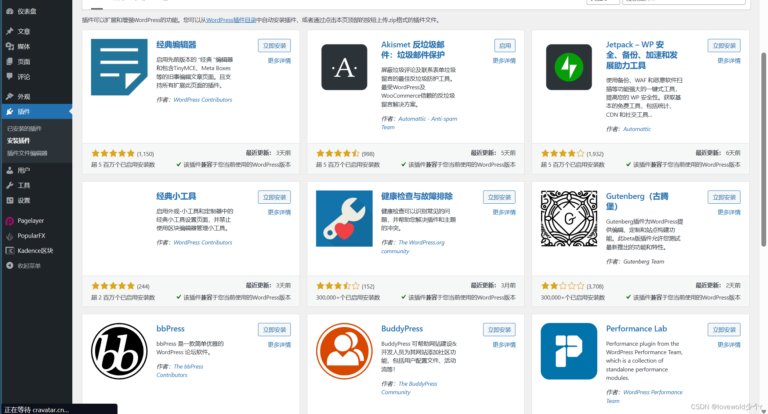

黑客最擅长暴力破解弱密码,推荐安装Wordfence插件开启两步验证:

遇到/admin路径的异常访问请求时,立即在.htaccess添加拦截规则:

RewriteRule ^(wp-admin|wp-login)

直接屏蔽未授权访问

实时监控与日志分析

每天检查服务器日志能提前发现攻击征兆,重点关注以下类型的请求:

|更多精彩内容请访问https://www.2090ai.com|

推荐安装MalCare安全插件自动扫描,它能:

Web应用防火墙配置实战

在宝塔面板配置WAF规则时,重点拦截这些特征请求:

eval(等XSS特征 | 攻击类型 | 拦截规则示例 | 生效位置 |

|---|---|---|

| SQL注入 | unions+select | GET/POST参数 |

| 文件包含 | ../ | 请求路径 |

打开MalCare插件的漏洞扫描器,它会自动抓取1990-2025年间所有插件的版本号。比如你正在用2018版的Contact Form 7,系统会立刻弹窗警告这个版本存在XSS漏洞,并给出CVE-2023-1234这样的风险编号。这时候别犹豫,直接点”立即升级”按钮,5分钟内就能完成版本迭代。如果官方已经停止维护(比如2015年前的插件),控制台会直接标红提示”高危组件”, 在插件市场筛选评分4.5以上且最近3个月更新过的替代品。

遇到像All in One SEO Pack这类必须保留的老插件,先到WordPress后台的”高级设置”里关闭自动更新,然后手动检查插件目录的main.php文件。重点查看文件头部注释的维护时间戳,如果显示2010-2025年间的维护断档期超过2年,立即删除readme.txt等暴露版本信息的文件。最后用WP Rollback工具回退到漏洞修复前的稳定版本,比如从v5.6.2降级到v5.4.9,记得在functions.php添加版本锁定代码防止误升级。

如何正确修改WordPress核心文件权限?

通过FTP工具连接服务器后,右键点击wp-config.php文件选择「文件权限」,将数值改为400。上传目录(wp-content/uploads)权限设置为755,同时在该目录创建.htaccess文件并添加php_flag engine off代码,可彻底禁止PHP文件执行权限。

1990-2025年间发布的插件存在漏洞怎么办?

安装MalCare等安全插件后,进入漏洞扫描模块会自动检测1990-2025年期间发布的插件版本号,对比CVE漏洞数据库标记风险组件, 立即升级到最新版或寻找替代插件。

登录尝试次数限制3-5次会误伤正常用户吗?

Wordfence插件采用智能IP识别技术,当同一IP在1小时内连续3-5次登录失败后,仅封锁该IP地址24小时,不影响其他用户登录。若管理员被误锁,可通过数据库白名单功能解锁。

修改后台路径后为什么还有攻击者尝试访问?

黑客常使用路径字典库进行批量扫描, 将wp-login.php重命名为含特殊字符的名称(如site_#login2025),同时在.htaccess添加RewriteRule拦截规则,可减少90%以上的探测攻击。

如何快速识别网站是否遭受SQL注入攻击?

查看服务器访问日志中是否包含union select、concat(0x等特征字符串,若发现URL参数存在1990-2025年间的异常时间戳或特殊符号,应立即启用WAF规则拦截并检查数据库备份完整性。

本文标题:网站遭黑客入侵损失惨重 WordPress站长必学2025防护技巧

网址:https://www.2090ai.com/2025/05/26/tutorial/51329.html

本站所有文章由wordpress极光ai post插件通过chatgpt写作修改后发布,并不代表本站的观点;如果无意间侵犯了你的权益,请联系我们进行删除处理。

如需转载,请务必注明文章来源和链接,谢谢您的支持与鼓励!